Przydarzyła się rzecz straszna: padł mi nowy komputer. I to w dwójnasób: dwa komponenty zdechły jednocześnie. Tę smutną historię opiszę kiedyś w szczegółach, ku przestrodze, gdy nastąpi jej szczęśliwy (mam nadzieję) finał, a póki co – kilka zdań refleksji z nią powiązanej.

Jeżeli nie przemówią do Ciebie akapity kolejne, to niech przemówi taka przezabawna analogia:

Zamykam na noc garaż. Boję się, że ktoś wstawi mi tam Multiplę.

Niestety sam tego nie wymyśliłem :). Zobaczyłem na demotywatorach.

A tak na serio… Bardzo bym nie chciał, żeby ktokolwiek (poza staffem pracującym w Dropbox i Google i NSA :) ) grzebał w moich rzeczach. Ani w prywatnych zdjęciach, ani w wystawianych fakturach, ani w kodzie źródłowym projektów, ani – co gorsza – w “danych poufnych” moich klientów.

Szczerze mówiąc: wydaje mi się, na podstawie rozmów z różnymi ludźmi, że programiści dość lekce sobie ważą kwestię szyfrowania danych na dysku. A po przecież “nigdy się z laptopem nie rozstaję”. Bo “rzadko wynoszę go z domu”. Bo “mam mocne hasło do systemu”. Wreszcie: “bo zaszyfrowany dysk wolniej działa”. Wynika to albo z niewiedzy, albo ignorancji, albo dość płytkiej wyobraźni.

Jednak może nastąpić awaria. Włączasz komputer, a tam… BIOS. Robisz restart: znowu BIOS. WTF? Wchodzisz w “boot sequence”, a tam brak jakiegokolwiek dysku. I teraz pytanie: dysk zdechł, czy może się tylko jakoś poluzował?

Nie możesz rozkręcić laptopa, bo zerwiesz plomby i pożegnasz się z gwarancją. Musisz wysłać sprzęt do serwisu tak, jak stoi na biurku. Gdyby padło COKOLWIEK innego to wiadomo: format c:/, pakujesz paczkę i ślesz, wściekając się na cały świat. Ale jak dysk “znika” z komputera i nie wiesz co się stało, to… i tak wysyłasz, wściekając się, ale jednocześnie potencjalnie udostępniasz WSZYSTKO losowym kolesiom ze śrubokrętami.

Zdarzają się sytuacje kiedy nie masz wyjścia i oddajesz “komuś” swój sprzęt i wszystkie zawarte na nim dane

Akurat taki scenariusz nigdy nie był przyczyną szyfrowania dysku przeze mnie. Po prostu nie przyszedł mi do głowy… dopóki mi się niedawno nie przydarzył. Dziękowałem wtedy Opatrzności, że użyłem BitLockera od razu po instalacji systemu.

Naprawdę, nie ma wymówki. Pamiętaj: zdarzają się sytuacje – niekoniecznie kradzież! – kiedy nie masz wyjścia i oddajesz “komuś” swój sprzęt i wszystkie zawarte na nim dane.

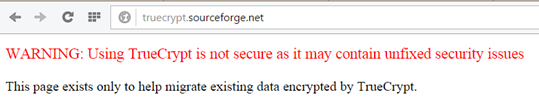

A wydajność, o którą obawia się wielu, myself included? Szczerze mówiąc: wolę mieć komputer o 30% wolniejszy, ale bezpieczny. Na szczęście te “30%” to wyssałem kompletnie z palca. Polecam poeksperymentowanie. BitLocker podobno spowalnia sprzęt jedynie o 3%, więc jest to raczej pomijalna wartość. Zanim zacząłem z niego korzystać, pobawiłem się TrueCryptem, bo zwykle najpierw sięgam po alternatywy, a dopiero potem po rozwiązania Microsoftu. W tym przypadku zrobiłem źle, bo TrueCrypt ZNACZNIE obniżył wydajność. A teraz TrueCrypta w ogóle nie można używać, ponieważ: “WARNING: Using TrueCrypt is not secure as it may contain unfixed security issues”.

Morał: zawsze po instalacji Windowsa uruchamiaj BitLockera, od razu. Nie wiem jak to zrobić na innych systemach, ale SIĘ DA.

Zrób to TERAZ. Na Windows: wchodzisz w Mój Komputer, klikasz prawym na dysk, wybierasz opcję “zaszyfruj BitLockerem” czy jakoś tak… I już. Done. Pomieli dyskiem, pomieli, i świat stanie się lepszy.

Procent wahał się z szyfrowaniem dysku, bo nie przewidział kiedy może się ono przydać.

Procentowi kazano zaszyfrować laptop służbowy, więc to zrobił.

Procentowi weszło to w krew, więc zaszyfrował też laptop prywatny.

Procent miał szczęście w nieszczęściu.

Bądź jak Procent.